Farklı Parola Saldırıları

En sık kullanılan parola saldırıları ve bunları önlemek için yapabilecekleriniz:

En sık kullanılan parola saldırıları ve bunları önlemek için yapabilecekleriniz:

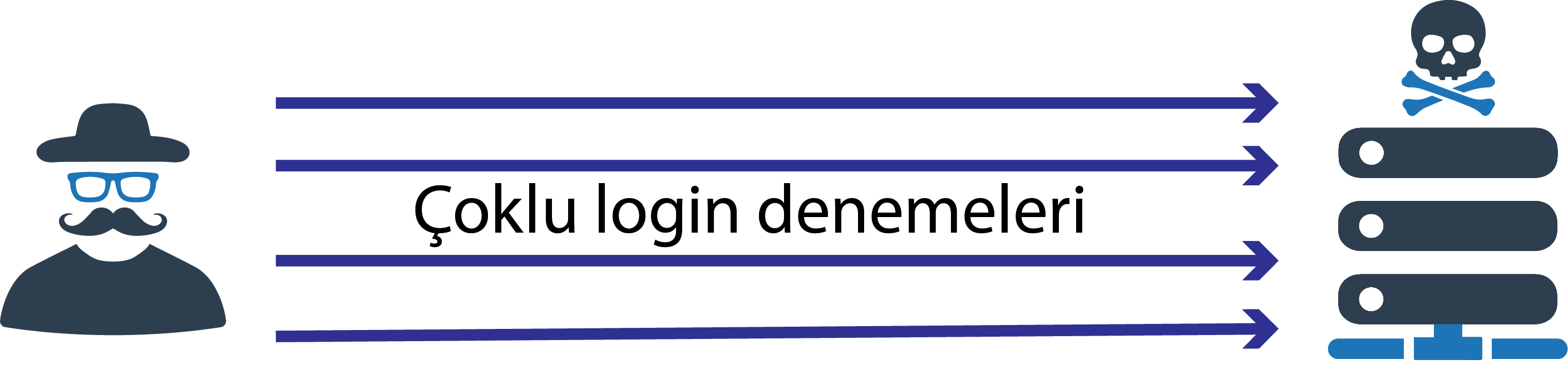

Brute force'dan, ihtimallerin saptanma ve denenme süreçlerinin ayrılmasıyla farklıdır. Önce bir kelime listesi oluşturursunuz. Bu kelime listesi yani dictionary, sizin belirlediğiniz kelimelerin ya da harflerin kombinasyonundan oluşur. Bulmaya çalıştığınız şifrenin karakteristiği ile ilgili ne kadar çok şey biliyorsanız sözlük dosyanız o kadar küçük, işiniz de o kadar kolay olur. Daha sonra oluşturduğunuz bu sözlük ile şifre denemeleri yapmaya başlarsınız. Mesela bir web sayfasının şifre girilen formu karşılayan uygulamasına (login.php) bu şifre tahminlerinizi tek tek gönderip denemeye başlarsınız. Sözlük saldırılarını caydırmanın basit bir yolu, belirli sayıda başarısız oturum açma (login) denemesinden sonra oturum açmayı devre dışı bırakmaktır.

Brute force saldırıları, bir parola için olası tüm kombinasyonları hesaplayıp bunların doğru parola olup olmadığını test ederek çalışır. Parolanın uzunluğu arttıkça, doğru parolayı bulmak için ortalama süre katlanarak artar. Popüler hashing algoritmalarından MD5, NTLM, SHA1 vb. ele alındığında 8 karakterli parolalar için tüm kombinasyonların denenmesi eskiden yüzlerce yıl almaktaydı. Zaman içerisinde grafik işlemcilerin (GPU) paralel veri işleme yetenekleri oldukça gelişti. Çok düşük maliyetlerle kurulabilecek sistemler ile artık saatler içinde bu parolalar kırılabilmektedir. Yazılım geliştirim sırasında hash değeri hesaplanması daha uzun süren algoritmaları tercih edilmelidir. Fazladan kullandığınız her karakter, parolanızın kırılması için ihtiyaç duyulan deneme-yanılma sayısını geometrik biçimde artıracak ve parolanızı daha güvenli kılacaktır.

Bu saldırıda saldırgan, ağ trafiğini izlemek ve geçiş sırasında şifreleri yakalamak için sniffer gibi yazılımlar kullanır. Bir telefon hattını dinlemeye benzer şekilde, yazılım içinde geçen kritik bilgileri izler ve yakalar. Bu bilgiler şifrelenmemişse işler daha kolaydır. Ancak, kullanılan şifreleme yönteminin gücüne bağlı olarak şifrelenmiş bilgilerin bile şifresi çözülebilir. Kompleks bir algoritma ve daha güçlü bir anahtar ile veri şifreleme en iyi önlemdir. Örneğin RSA-1024 ve RSA-2048 karşılaştırırsak: 1024 bitlik bir anahtarı (imkansız ama) 10 saniyede kırdığınızı varsayalım. O zaman 2048 bitlik bir anahtarı kırmanız yaklaşık 1200 yıl sürer.

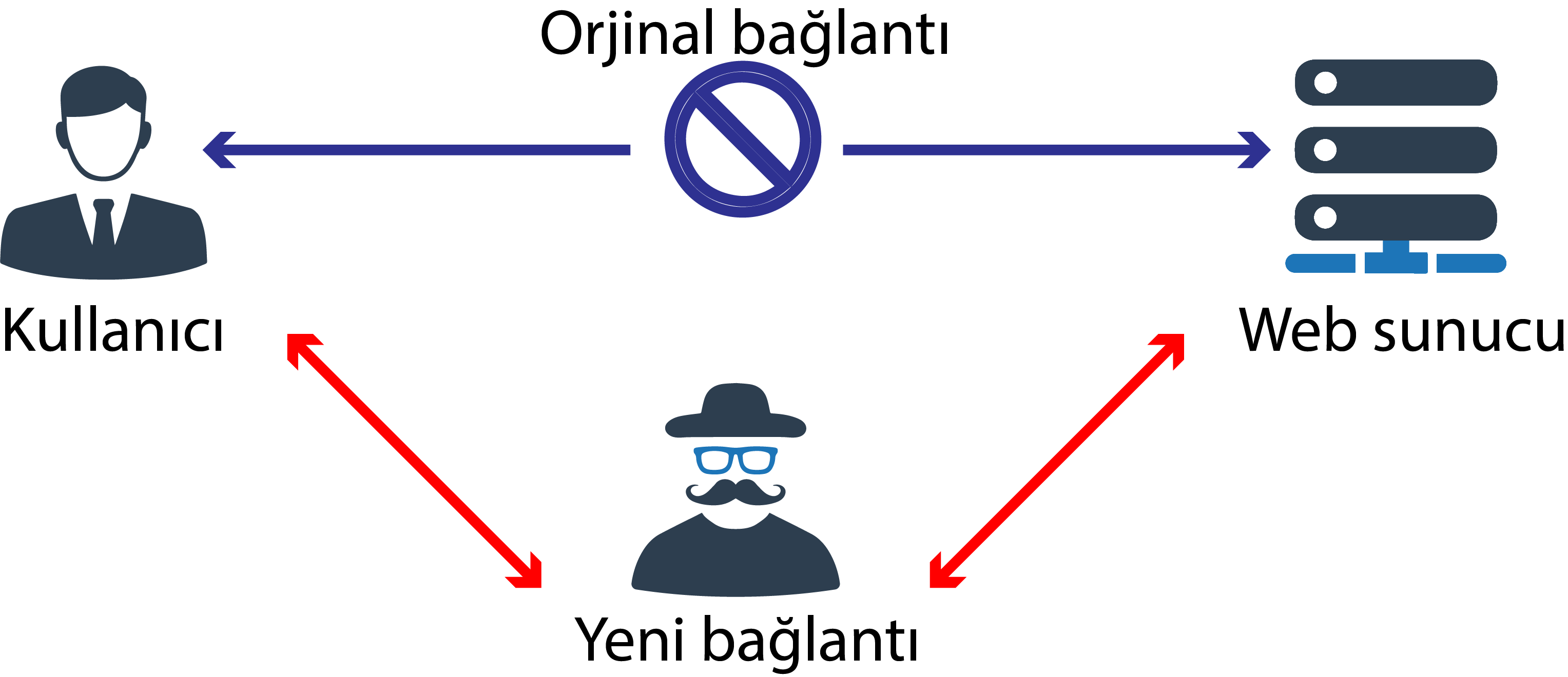

Bu saldırıda, bilgisayar korsanının programı sadece iletilen bilgileri izlemekle kalmaz, genellikle bir web sitesini veya uygulamayı taklit ederek kendisini bağlantının ortasına aktif olarak ekler. Bu, programın kullanıcının kimlik bilgilerini, hesap numaraları, vb. gibi diğer kritik bilgileri yakalamasına imkan sağlar. Ortadaki adam (MITM) saldırıları, kullanıcıyı sahte bir siteye çeken sosyal mühendislik saldırıları tarafından kolaylaştırılır.

SSL stripping denilen saldırı ile açıklayalım. Saldırganlar, bir MITM saldırısı gerçekleştirmek için istemci ve sunucu arasındaki iletişimleri şifrelenmemiş bir biçime indirir. Bir mağdur bir sunucuya bağlanmak istediğinde, saldırgan isteği keser ve HTTPS protokolü aracılığıyla sunucuya bağımsız, meşru bir bağlantı oluşturur. Saldırganlar sunucunun yanıtını aldığında, sunucu gönderiyormuş gibi şifrelenmemiş biçimde kurbana iletirler. Mağdur kullanıcı adını ve şifresini yazıp oturum açma düğmesini tıkladığında, bilgisayar korsanı sunucuya göndermeden önce oturum açma bilgilerini çalar. Man in the middle saldırılarına karşı korunmanın en temel önlemi, yerel ağınızın güvenli olduğundan ve yetkisiz veya kötü niyetli kişilerin buna erişemediğinden emin olmaktır. SSL ele geçirme işlemi için yerel ağınıza erişim gerekir. Ayrıca tüm web bağlantılarınızda HTTPS kullanıldığından emin olmalısınız.

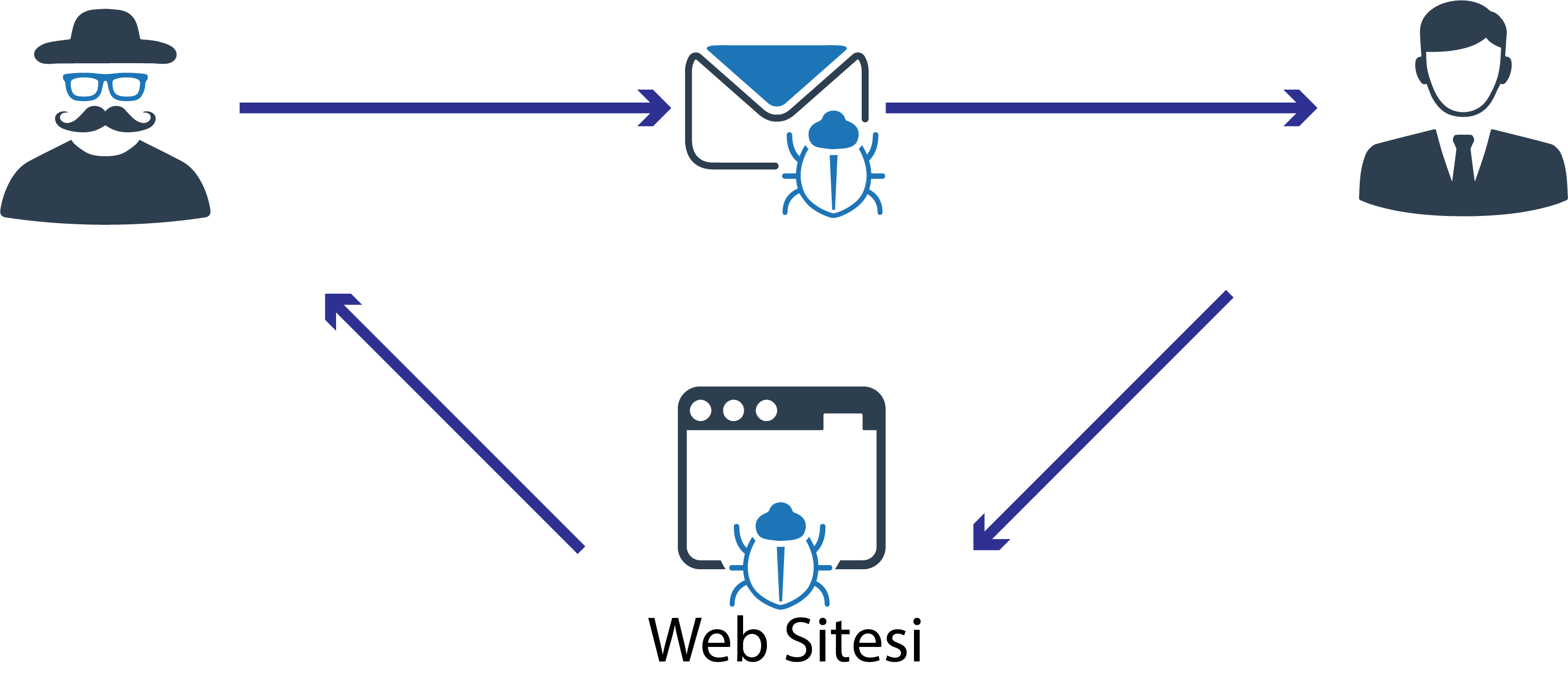

Bir siber suçlu, kullanıcının klavyesi ile yazdığı tüm yazıları izleyen bir yazılım yüklemeyi başarır ve kullanıcının kimlik bilgileriyle hangi web sitesine veya uygulamaya giriş yaptığını toplamasına olanak tanır. Bu tür saldırılar, genellikle kullanıcının kötü amaçlı key logger yazılımını makinelerine yükleyen başka bir saldırıya dayanır. Örneğin saldırgan kurbana içinde script olan bir email gönderir. Kurban normal bir web sayfasına gider ama script arkada çalışır ve gizli bilgileri saldırgana iletir.

Sosyal Mühendislik Saldırıları

Sosyal mühendislik saldırıları, kullanıcılardan bilgi elde etmek için çok çeşitli yöntemleri ifade eder. Kullanılan taktikler arasında:

Kimlik Avı: Kullanıcıları kimlik bilgilerini sağlamaya, kötü amaçlı yazılım yükleyen bir bağlantıyı tıklamaya veya sahte bir web sitesine gitmeye kandırmak için gönderilen e-postalar, metinler vb.

Hedef Odaklı (Spear) Kimlik Avı : Kimlik avına benzer, ancak kullanıcılar hakkında toplanan bilgilere dayanan daha iyi hazırlanmış, özel e-postalar ve metinlerle çalışır. Örneğin, bilgisayar korsanı kullanıcının belirli bir banka müşterisi sahip olduğunu bilebilir ve e-postanın daha inandırıcı görünmesi için şirketin logosunu ve kurumsal formatını kullanabilir.

Oltalama (Baiting) : Saldırganlar, çalışanlar tarafından alınacakları ve kullanılacakları umuduyla virüslü USB'leri veya diğer cihazları halka açık yerlerde bırakırlar. Bu saldırının illa fiziksel dünyada yapılması gerekmez. Kötü amaçlı sitelere yönlendiren cazip reklamlardan oluşan sayfalar da benzer şekilde çalışır.

Quid Quo Pro: Siber suçlu, yardım masası çalışanı gibi birini taklit eder ve kullanıcıdan bilgi almaya çalışır.

Saldırılara Karşı Çözüm

Güçlü parolalar ve kullanıcı eğitimleri artık yeterli değil. Bilişim güvenliğinde çalışan insanlar bile artık kolayca saldırıya maruz kalabiliyor. Bu sebeple en iyi çözüm sadece parolaya dayanmayan çok faktörlü kimlik doğrulama (MFA) ve kullanıcı deneyimini ve güvenliğini arttıran tek oturum açma (SSO) kullanımıdır.

Çalışanların tüm uygulamalara ve web sitelerine yalnızca bir kimlik bilgisi ile giriş yapmalarına izin vermek farklı şifreleri ortadan kaldırmaya yardımcı olur. Kullanıcıların yalnızca tek bir güçlü şifreyi hatırlamaları gerekir. Altosec webVPN gibi bir MFA çözümü ile parola dışında kimlik doğrulama için ek bir bilgi gerektirir. Bu ek bilgi, siber suçluların bir kullanıcının kimliğine bürünmesini çok daha zor hale getirir.

Detaylı bilgi almak için