Siber güvenlik saldırıları, genellikle siber güvenliğe yeterince yatırım yapmadıkları için

küçük işletmelere yönelik saldırılar da oldukça yaygın görülür. Bu saldırılar, işletmenin zarar

etmesine ve hatta iflas etmesine neden olabilir. Bu nedenle kuruluşların siber güvenliklerini

güçlendirmeye odaklanmaları gerekir.

Siber saldırılar, yeni koruma programlarına ayak uydurmak için sürekli değişmekte ve

gelişmektedir. Aşina olmanız gereken birkaç yaygın siber güvenlik saldırısı vardır. Bu

saldırıların ne olduğu ve nasıl önleyebileceğinizi öğrenmek için okumaya devam edin.

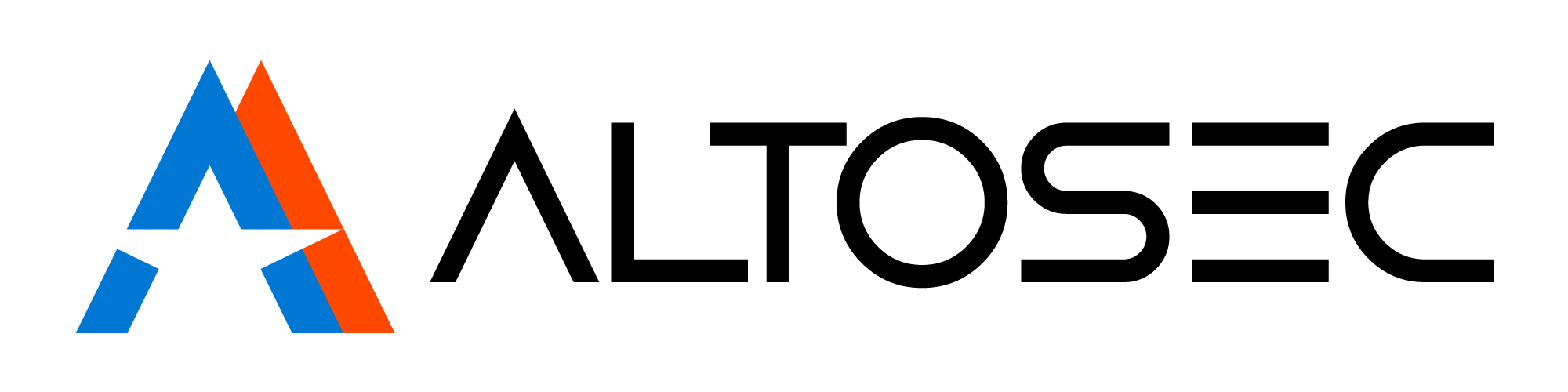

Dağıtılmış Hizmet Reddi Saldırısı(DDoS)

Dağıtılmış Ağ Saldırıları, genellikle Dağıtılmış Hizmet Reddi (DDoS) saldırıları

adıyla bilinir. Bu tür saldırılar, bir şirketin web sitesini sağlayan altyapı gibi, herhangi

bir

ağ kaynağı için geçerli olan belirli kapasite sınırlarından faydalanır. DDoS saldırısı,

saldırıya

uğrayan web kaynağına birden çok istek göndererek web sitesinin çok sayıda isteği işleme

kapasitesini aşmayı ve doğru şekilde çalışmasını engellemeyi amaçlar.Genellikle yüksek

profilli

kuruluşların sunucularında görülür. DDoS saldırısının en belirgin işareti ağ hızının aniden

yavaşlamasıdır. Saldırıyı tespit etmenize yardımcı olabilecek bir trafik analiz aracı

kullanıması

faydalı olacaktır.

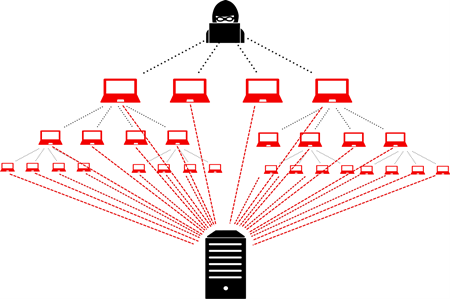

DNS Tünelleme

DNS internetin yapı taşıdır ve yeni nesil saldırıların iletişim kanalı olarak da

kullanılmaktadır. DNS üzerinden başka protokollere ait verilerin taşınmasına DNS Tünelleme

denir.

Örneğin; saldırganlar RDP veya SSH bağlantısını DNS üzerinden yapabilir veya verileri dışarıya

çıkartabilir. DNS veri aktarımı için tasarlanmadığından, birçok kuruluş DNS trafiğini kötü

amaçlı

etkinlik açısından izlemez. Bundan dolayı saldırganların en çok tercih ettiği yöntemlerden

biri

olabilmektedir. 2016 yılında yapılan araştırmaya göre sızdırılan verilerin %40’nın DNS

üzerinden

dışarıya çıkartıldığı belirtilmektedir. Trafiği kendiniz analiz ederek bir saldırı yaşayıp

yaşamadığınızı tespit edebilirsiniz. DNS üzerinden yapılan sorgu ve cevapların boyutları

kontrol

edilebilir. Yüksek boyutlu sorgu ve cevaplar şüpheli olarak değerlendirilebilir. Belirli bir

süre

içerisinde art arda yapılan istekler kontrol edilebilir.

Kötü Amaçlı Yazılım Çalıştırma

Kötü amaçlı yazılım, en yaygın siber güvenlik saldırıları arasındadır. Basitçe ifade

etmek gerekirse kötü amaçlı yazılım, size veya cihazınıza zarar vermek için özel olarak

tasarlanmış bir yazılımdır. Dizüstü veya masaüstü bilgisayarınıza ya da mobil cihazınıza kötü

amaçlı yazılım bulaşırsa cihazınız yavaşlayabilir veya tamamen çalışmayı durdurabilir. Ayrıca kötü

amaçlı yazılımlar, verilerinizi silerek veya çalarak gizliliğinizi ifşa edebilir. Kötü amaçlı

yazılımın işlevleri, saldırganın ne yapmak istediğine bağlı olarak değişebilir. Aşağıdaki

durumlarla karşılaşırsanız, cihazınızda kötü amaçlı yazılım olup olmadığını anlayabilirsiniz:

Bilgisayarınızın işletim sisteminin yavaş çalışması

Çerezlerin ve reklamların aniden ortaya çıkması

Sistemin çökmesi veya görüntülenememesi

Disk alanı kaybı

Sistem kaynaklarının yüksek kullanımı

Tarayıcınızda yeni araç çubukları, uzantılar veya eklentiler

Virüs koruma programının çalışmayı durdurması

Kimlik Avı Saldırıları

Kimlik avı, bilgisayar korsanlarının özel bilgilerinizi çalmasının bir yoludur.

Kredi kartı bilgilerinizden, banka hesaplarınızdaki bilgilerden kişisel bilgilerinize kadar her

şey olabilir. Bilgisayar korsanları genellikle e-postalar aracılığıyla kimlik avı saldırıları

gerçekleştirir. Kullanıcıya tıklaması için bir bağlantı sağlarlar, bu da onları kimlik bilgilerini

girmelerini isteyen bir web sitesine yönlendirir. Gizli bir program, oturum açmak için kullanılan

kimlik bilgilerini kaydeder, böylelikle kullanıcıya ait bilgiler deşifre olabilir. Genellikle

tanınmış bir şirket veya bilinen bir kişiden gelmiş gibi görünen başarılı kimlik avı iletilerini,

gerçek iletilerden ayırt etmek zordur. Kimlik avı e-postası, şirket logolarını ve şirketlerden

toplanan diğer tanımlayıcı grafikler ile verileri içerebilir. Kimlik avı iletilerini anlamak için

bazı ipuçları şunlardır:

İletilerde farklı ve güvenilmeyen URL’ler ve subdomain’ler bulunabilir.

Mail kurbanlara kurumsal bir e-posta üzerinden değil de Gmail ve benzeri mail

adreslerinden gelebilir.

Mesaj korku ve aciliyet duygusu uyandırmak üzere hazırlanmıştır.

İletide, finansal ayrıntılar veya parola gibi kişisel bilgilerin doğrulanması

için bir istek bulunur.

Mesajda kullanılan dilde hatalar bulunur, cümleler düşük veya yazım yanlışları

içerir.

Cryptojacking

Cryptojacking yazılımı, kendisini konuşlandırmadan önce bir kullanıcının ağında ve

cihazında gizlenir.İlk bakışta zararsız görünse de, sizin için bir sıkıntı olabilir.

Cryptojacking, bir başkasının bilgisayarının kripto para madenciliği yapmak için yetkisiz

kullanımıdır. Saldırgan bunu yapmak için, kurbanın işlemci gücünü ve band genişliğini kullanır.

Mağdurların bilgisayarlarını normal şekilde kullanmaya devam etmelerine rağmen, kripto madenciliği

kodu arka planda çalışmaya devam eder ve bunu fark edebilecekleri tek işaret, yavaş performans

veya uygulamada yaşanan gecikmedir. Cryptojacking yazılımından korunma yolları; şüpheli

bağlantılara tıklamayın, şüpheli belgeleri indirmeyin ve güvenilmeyen web sitelerini ziyaret

etmemeye çalışın. Çünkü Cryptojacking kötü amaçlı yazılımlarının bulaşabileceği birçok farklı yol

vardır.Bir virüsten korunma ya da kötü amaçlı yazılımdan koruma çözümü (antivirüs) kullanın. Siber

suçluların cihazınıza yüklemeye çalışabilecekleri kötü amaçlı yazılımları tespit eden bu çözümler

güvenliğinizi artıracaktır. Ancak, Cryptojacking madencilerinin sürekli olarak kötü amaçlı yazılım

yüklemek ve tespit edilmemek için yeni yollar aradıklarını da unutmayın.

İş E-posta Güvenliği İhlali (BEC)

Siber suçlular sürekli olarak şirketlere saldırmanın yeni yollarını arıyorlar. Son

birkaç yılda, kurumsal yazışmaları hedef alan şirket e-posta dolandırıcılığı (BEC) saldırılarında

artış görülmektedir. BEC saldırıları genellikle iyi araştırılmış planlı saldırılardır ve yüksek

profilli şirketlerde çalışan kişileri hedef alan bir saldırıdır. Saldırgan, bir şirket

yöneticisini veya finansal işlemlerden sorumlu bir çalışanın, kurumsal veya kamuya açık e-posta

adresini bir şekilde ele geçirir. Daha sonra e-posta mesajlarının arasında istek, ödeme, transfer

ve acil gibi kelimeleri tespit ederek ava çıkar. Son fazda ise kendi hesabına parayı aktarması

için konuşmaların arasına girerek (taklit ederek) kişileri kandırmaya çalışır. Bu saldırılardan

kaçınmanın en iyi yolu, herhangi bir kaynaktan alınan e-mail/mesaj her zaman doğrulanmalıdır.

E-mail-mesaj kanalıyla iletilen, şirket içi önemli isteklerin yüzyüze veya telefon araması

yapılarak teyit edilmesi tavsiye edilmektedir.

Siteler Arası Komut Dosyası Çalıştırma (XSS)

Bu saldırı, web sitelerine yönelik bir saldırıdır. Dinamik yapıya sahip web

sitelerinde gözden kaçırılan bir güvenlik açığı neticesinde oluşur ve OWASP top 10 listesinde yer

almaktadır. XSS çoğunlukla tarayıcıda saklanan bilgiler olan cookielere saldırı amacı ile

kullanılmaktadır. XSS açığı bulunan bir web sitesine; açığı kullanarak saldırı yaptıldığında,

herhangi bir kullanıcının kimliği ile siteye giriş yapılabilir.XSS saldırısını önlemek, kod

bilgisi ve güvenli bir web sitesinin nasıl oluşturulacağı bilgisini gerektirir. Fakat günümüzde

katman 7 saldırılarını önlemek için kulanılan birtakım güvenlik araçları mevcutur (bkz:Web

Uygulaması Güvenlik Duvarı(WAF))

Siber güvenlik tehditlerini öğrenmek ve anlamak, onlara karşı ilk savunma

hattınızdır. Nasıl çalıştıklarını ve ne yapabildiklerini öğrenmek, herhangi birinin size daha

fazla zarar vermesini önlemek için çok önemlidir. Kendinizi bugün bu siber saldırılarından korumak

tercih değil zorunluluktur! Çevrimiçi platformlarda iyi bir güvenliğe sahip olmanın hiçbir

dezavantajı yoktur.